章节

安全技术及其应用

摘要

随着大数据、人工智能、区块链、云计算等新兴科技在金融领域的不断发展和应用,面对金融领域业务信息化程度高、信息系统复杂度高等特点,如何用安全技术保障金融安全,成为越来越受行业瞩目的话题;同时,随着《个人信息保护法》《数据安全法》《金融数据安全 数据生命周期安全规范》《金融数据安全 数据安全评估规范(征求意见稿)》等在2021年陆续出台,对隐私保护和数据安全治理相关的安全技术也提出了更为全面的要求。

检索正文关键字

章节目录

-

一 可信隐私计算——密态时代的新技术

- (一)迈入密态时代

- (二)密态时代急需的两项新技术:匿名化和隐私计算

- (三)现有技术的短板

- 1.绝对匿名化会损失数据价值

- 2.现有隐私计算技术在性能和稳定性上存在严重短板

- (四)可信隐私计算技术突破关键技术瓶颈

- 1.相对匿名化技术解决匿名化困境

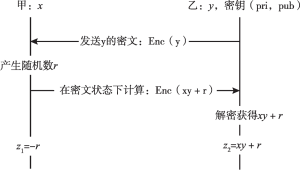

- 2.可信密态计算(TECC)克服现有隐私计算技术的短板

-

二 安全平行切面——下一代原生安全防御体系

- (一)安全体系面临的挑战和困境

- 1.合规挑战

- 2.安全风险挑战

- 3.技术挑战

- (二)安全平行切面的概念和技术

- 1.从OOP到AOP

- 2.关键技术

- 3.总体架构介绍

- (三)安全平行切面实践

- 1.应急攻防实践

- 2.安全治理与布防实践

- 3.数据安全治理实践

- (一)安全体系面临的挑战和困境

-

三 数据安全复合治理——安全与业务、管理与技术协同效能

- (一)数据安全复合治理

- (二)数据安全复合治理科技

- 1.产品能力

- 2.系统能力

- 3.算法能力

- 4.数据能力

- (三)金融业务场景下复合治理科技实践

-

四 生物识别——数字可信的重要支撑

- (一)主流生物识别技术

- 1.指纹识别

- 2.人脸识别

- 3.虹膜识别

- 4.掌纹识别

- 5.声纹识别

- (二)生物识别技术特点

- 1.活体检测的必要性与常见分类

- 2.多模态生物识别技术

- 3.生物识别是数字可信的重要支撑

- (三)生物识别算法风险

- 1.识别及特征提取的挑战

- 2.传感器安全

- 3.生物特征难以重置

- 4.数据安全风险

- 5.生物识别算法的挑战

- (四)生物识别应用风险及应对

- 1.安全与体验的平衡

- 2.场景化技术的规范标准

- (五)人脸识别安全实践:立体防控体系

- 1.安全加固体系

- 2.安全交付和集成的重要性

- 3.全链路防护体系

- 4.分场景的水位调节

- 5.威慑能力的构建

- (一)主流生物识别技术

相关文献

查看更多>>>